Karty jednorazowe w szyfrowaniu - ostatniastacja.pl

Menu główne:

Varia

Szyfrowanie: Karty Jednorazowego Użytku

(2022-12-28).

Interesują Cię materiały Stacji? Chcesz więcej,

Proszę o wsparcie projektu i symboliczną kawę ;)

OTP dziś bardziej kojarzy nam się z hasłem jednorazowym (One Time Password), niż kartami jednorazowego użytku (One Time Pads), w obu wypadkach jednak jednorazowość ma za zadanie zwiększyć bezpieczeństwo. Jest to chyba jedyny szyfr, którego nie da się załamać, a zarazem element umożliwiający funkcjonowanie stacji numerycznych.

Każda tablica numeryczna używana jest tylko raz, a kto używa częściej (historia zna takie przypadki) ryzykuje, szczególnie gdy istnieje ryzyko, że przeciwnik pozyskał bloczek, lub meldunki.

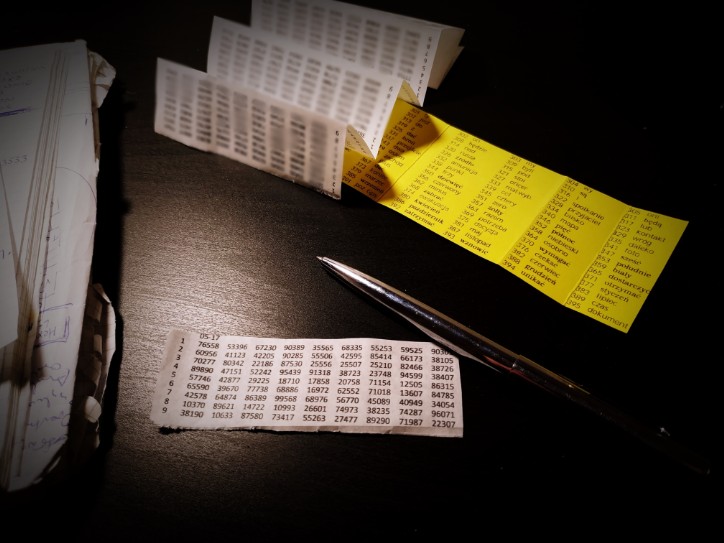

Załączona fotografia pokazuje przykładowy bloczek tablic jednorazowych, żeby było wiadomo o co chodzi. Żółta kartka to słownik, na ich przykładzie omówię metodę.

Oczywiście tego typu narzędzia można z powodzeniem wykorzystywać także działając w sektorze prywatnym, o ile znajduje to uzasadnienie. Przy przygotowaniu takiego bloczku najlepiej wykorzystać generator liczb losowych, w którym można zadać pominięcie dubli, można w tym celu wykorzystać także popularnego excela.

Liczby dobieramy losowo aby uniknąć tendencyjności lub wzorca.

W przypadku tego rozwiązania, zawsze istnieją dwa egzemplarze - jeden należy do Stacji, drugi do oficera lub źródła operującego w terenie. Dostęp do wzorca Stacji powinien być maksymalnie ograniczony, w warunkach idealnych jest to tylko szyfrant. Bloczek jest łatwopalny, a nad to bardzo często przechowywany w łatwopalnym futerale lub portfeliku, które umożliwiają błyskawiczne zniszczenie kompromatu, gdyby zaistniała taka konieczność.

Uwaga: Dodatkowo, na wypadek incydentu związanego z przejęciem materiału i operatora przez przeciwnika, ustalany jest dodatkowy znak/sygnał, np. potwierdzający nadawcę bezpiecznego lub spalonego, inną metodą jest dodawanie ustalonych znaczników (np. daje vs przekazuje, dokumenty w surowym kodzie różnie kodowane np. 390 bezpieczne lub 395 zagrożone (jak na naszym żółtym kartoniku-słowniku) itp. Metoda musi być jasna i ustalona, jej cel to umożliwienie zorientowania się czy źródło nadaje pod dyktando przeciwnika, a co w związku z tym podjąć adekwatne działania.

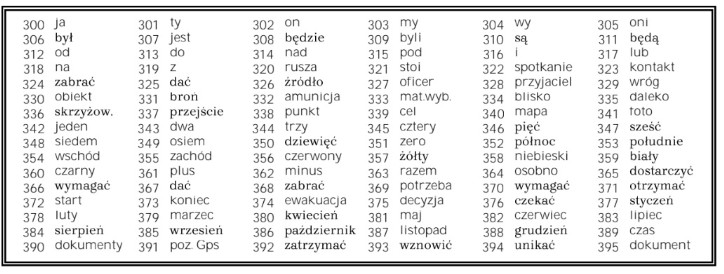

Istnieją różne techniki, surowego kodowania wiadomości. Można w tym celu użyć jakiejś bardzo popularnej książki lub słownika (sposób jest prosty: pierwsze cyfry to strona, kolejne wiersz, kolejne słowo), można też posłużyć się „kartonikiem-słownikiem”, dla bezpieczeństwa, taki słownik powinien być wiarygodnie zalegendowany.

W naszym przykładzie wiadomość, którą chcemy nadać wygląda tak:

"Kontat z przyjacielem grudzień 30, o dwunastej, w kawiarni Beyrouth Cafe, przekaże broń i dokumenty"

bazując na słowniku uzyskamy:

„Kontakt z przyjaciel grudzień trzy zero czas południe punkt żółty mapa on dać broń plus dokumenty”

Etap I – kodowanie do stanu surowego

Bazując na slowniku (tabelka wyżej), nasza wiadomość będzie miała postać:

323 319 328 383 344 351 389 353 338 357 340 302 325 331 361 390

Po przygotowaniu stanu surowego do kodowania właściwego bedzie wyglądała:

32331 93283 88344 35138 93533 38357 34030 23253 31361

Etap 2 – kodowanie właściwe

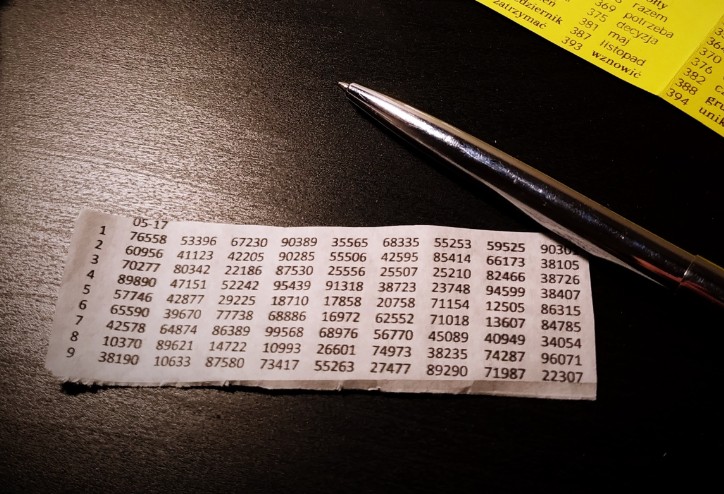

Dobieramy pozycję z bloczka, która używana jest do zakodowania wiadomości. Kodowanie odbywa się poprzez odejmowanie od wartości z bloczka, wartości surowej, przez co uzyskujemy wiadomość do nadania.

Nasz arkusz kodowy wygląda tak:

A nasze działania:

| Stan surowy | 32331 93283 88344 35138 93533 38357 34030 23253 31361 |

| Bloczek | 10370 89621 14722 10993 26601 74937 38235 74287 96071 |

| Rezultat | 21961 03662 73622 24145 66932 -36616 -04205 -51034 -64710 |

Etap 3: Finalizacja

Do wiadomości dodajemy kod określający właściwy arkusz bloczka, w naszym wypadku będzie to:

05 co identyfikuje piaty bloczek kodów

17 co identyfikuje arkusz zbioru

8 co identyfikuje wiersz arkusza

Reguła jest prosta grupa szyfrowa obejmuje 99 bloczków, każdy do 99 arkuszy, każdy po 9 wierszy - stąd wiadomy jest układ, pozwalający od strony nadawcy zgłosić ciąg kodowy, od strony odbiorcy ustalić które źródło lub oficer prowadzi transmisję i jakim kluczem się posługuje: 05 17 8 -> 05173

Wiadomość przyjmuje postać:

05173 21961 03662 73622 24145 66932 -36616 -04205 -51034 -64710

Wiadomość może zostać przekazana do kontenera, poprzez bpm, nadana radiem, lub podana w inny sposób.

Odkodowanie jest proste:

ustalamy bloczek->ustalamy stronę->ustalamy wiersz->dodajemy liczby z wiersza w bloczku do liczb w wiadomości -> ustalamy treść w oparciu o tożsamy słownik kodowy.

I tyle, załączam małą próbkę, jak brzmią podobne nadania na stacjach numerycznych [KLIK]

Melodyjka transmitowana o okreslonej porze ulatwia odbiorcy dostrojenie się (ułatwia ustalenie pasma), na początu podana jest informacja dotycząca klucza, później wiadomość - ciągi powtarzane są dwukrotnie aby uniknąć błędu. W przestrzeni radiowej jest sporo takich audycji, zawsze gdzieś jest ktoś kto nasłuchuje.

Acha, ja wiem obecnie są lepsze środki, lepsza technika, rozwiązania genetyczne (mówię o matematyce nie biologii), ale młotek to też stare narzedzie, a mimo to wciąż działa i wciąż nikt z niego nie rezygnuje.

Pod refleksję cytat z całkiem niezłego filmu:

Każdego dnia technologia staje się co raz lepsza. I dobrze. Ale i tak przez większość czasu wszystko czego potrzebujemy to tylko listek gumy, scyzoryk i uśmiech.

Pozdrawiam

Szary